Безопасность

Managed Postgres оснащен функциями безопасности корпоративного класса, которые защищают ваши данные и помогают соответствовать требованиям нормативных актов. На этой странице рассматриваются сетевая безопасность, шифрование и политики хранения резервных копий.

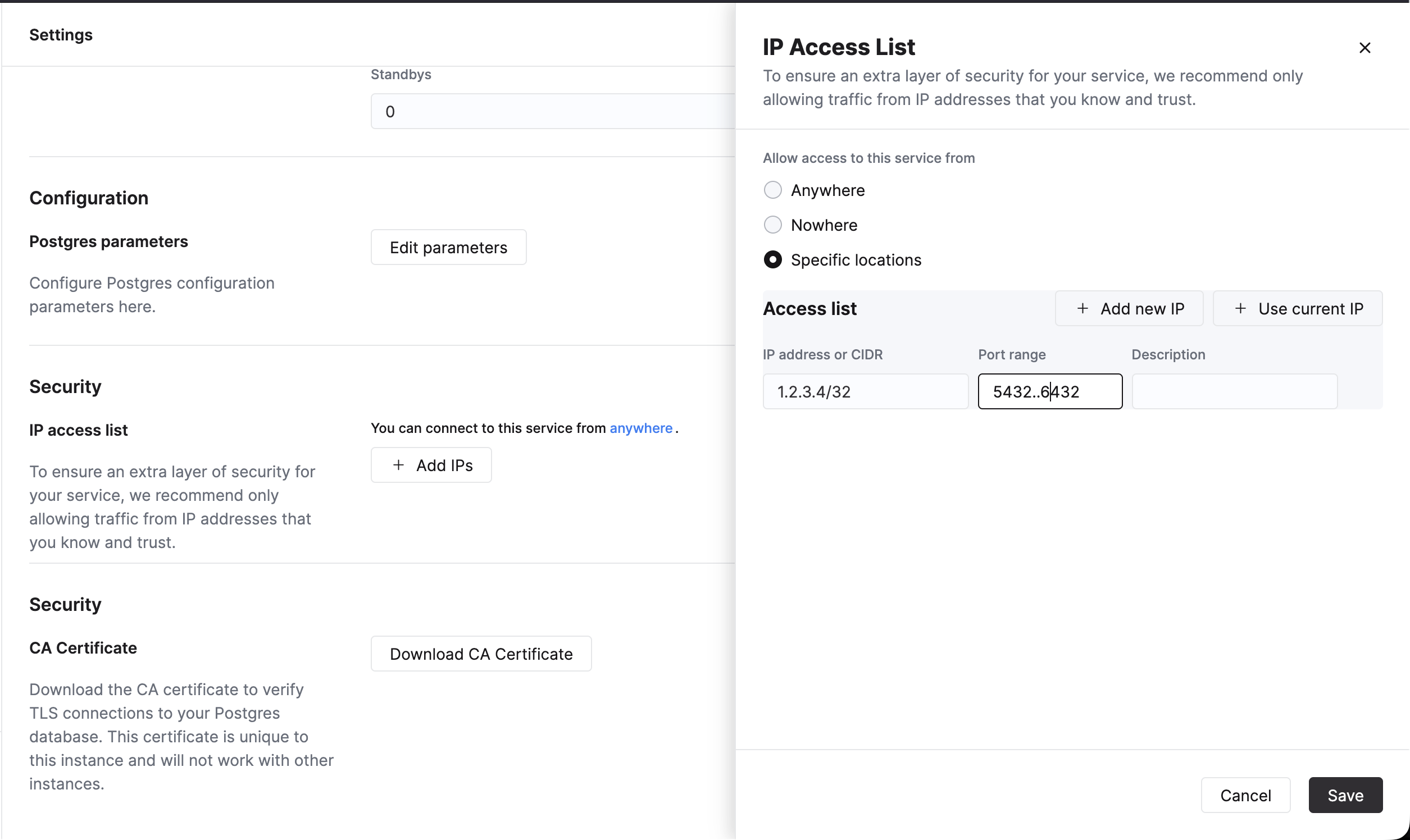

Список разрешённых IP-адресов

IP-фильтры определяют, с каких исходных IP-адресов разрешено подключаться к вашему управляемому экземпляру Postgres, обеспечивая контроль доступа на сетевом уровне для защиты базы данных от несанкционированных подключений.

Настройка IP-фильтров

Для получения подробной информации о настройке IP-фильтров см. раздел Settings.

Вы можете указать:

- Отдельные IP-адреса (например,

203.0.113.5) - CIDR-диапазоны для сетей (например,

192.168.1.0/24) - Anywhere, чтобы разрешить все IP-адреса (не рекомендуется для production-сред)

- Nowhere, чтобы заблокировать все подключения

Если IP-фильтры не настроены, разрешены подключения с любых IP-адресов. Для production-нагрузок ограничьте доступ известными IP-адресами или CIDR-диапазонами. Рассмотрите возможность ограничить доступ для:

- Ваших серверов приложений

- IP-адресов VPN-шлюза

- Бастионных хостов для административного доступа

- IP-адресов конвейера CI/CD для автоматических развертываний

Шифрование

Управляемый Postgres шифрует ваши данные как при хранении, так и при передаче, обеспечивая комплексную защиту данных.

Шифрование данных в состоянии покоя

Все данные, хранимые в Managed Postgres, шифруются в состоянии покоя, чтобы предотвратить несанкционированный доступ к подлежащей инфраструктуре хранения.

Шифрование NVMe-накопителей

Файлы базы данных, журналы транзакций и временные файлы, размещённые на NVMe-накопителях, шифруются с использованием алгоритмов шифрования, соответствующих отраслевым стандартам. Это шифрование прозрачно для ваших приложений и не требует какой-либо настройки.

Шифрование объектного хранилища (S3)

Резервные копии и архивы журнала предзаписи (Write-Ahead Log, WAL), хранящиеся в объектном хранилище, также шифруются при хранении. К ним относятся:

- Ежедневные полные резервные копии

- Инкрементальные архивы WAL

- Данные для восстановления до определённого момента времени

Все данные резервного копирования хранятся в выделенных изолированных бакетах хранилища с учётными данными, ограниченными для каждого отдельного экземпляра, что гарантирует безопасность данных резервных копий и доступ к ним только для уполномоченных систем.

Шифрование при хранении включено по умолчанию для всех экземпляров Managed Postgres и не может быть отключено. Дополнительная настройка не требуется.

Шифрование при передаче данных

Все сетевые подключения к Managed Postgres защищены с использованием TLS (Transport Layer Security), что обеспечивает защиту данных при их передаче между вашими приложениями и базой данных.

Конфигурация TLS/SSL

По умолчанию соединения используют шифрование TLS без проверки сертификата. Для рабочих (production) нагрузок рекомендуется подключаться с проверкой TLS-сертификата, чтобы быть уверенным, что вы взаимодействуете с нужным сервером.

Для получения дополнительной информации о конфигурации TLS и вариантах подключения см. страницу Connection.

Private Link

Private Link обеспечивает частное подключение между вашим управляемым экземпляром Postgres и вашей виртуальной частной сетью (VPC), не выводя трафик в открытый интернет. Это добавляет дополнительный уровень сетевой изоляции и безопасности.

Поддержка Private Link доступна, но требует ручной настройки со стороны службы поддержки ClickHouse. Эта функция идеально подходит для корпоративных клиентов со строгими требованиями к сетевой изоляции.

Запрос настройки Private Link

Чтобы включить Private Link для вашего экземпляра Managed Postgres:

-

Свяжитесь со службой поддержки ClickHouse, создав запрос в поддержку.

-

Предоставьте следующую информацию:

- ID вашей организации ClickHouse

- ID/hostname сервиса Postgres

- AWS account IDs/ARNs, с которыми вы хотите подключить Private Link

- (Необязательно) Регионы, отличные от региона экземпляра Postgres, из которых вы хотите подключаться

-

Служба поддержки ClickHouse:

- Настроит endpoint Private Link на стороне Managed Postgres

- Предоставит вам параметры подключения конечной точки, которые вы сможете использовать для создания endpoint interface.

-

Настройте ваш Private Link:

- Создайте Private Link, перейдя к endpoint interface в настройках AWS и используя конфигурацию, предоставленную службой поддержки ClickHouse.

- Как только ваш Private Link перейдет в состояние «Available», вы сможете подключиться к нему, используя Private DNS name, указанный в AWS UI.

Срок хранения резервных копий

Managed Postgres автоматически создает резервные копии ваших данных, чтобы защитить их от случайного удаления, повреждения или других видов потери данных.

Политика хранения резервных копий

- Период хранения по умолчанию: 7 дней

- Частота резервного копирования: ежедневные полные бэкапы + непрерывное архивирование WAL (каждые 60 секунд или при достижении 16 МБ, в зависимости от того, что наступит раньше)

- Точность восстановления: восстановление в любую точку во времени в пределах периода хранения

Безопасность резервных копий

Резервные копии хранятся с теми же гарантиями безопасности, что и ваши основные данные:

- Шифрование при хранении в объектном хранилище

- Изолированные бакеты хранилища для каждого экземпляра с ограниченными учетными данными

- Контроль доступа, ограниченный экземпляром Postgres, связанным с резервной копией.

Подробнее о стратегиях резервного копирования и восстановлении к определённому моменту времени см. раздел Резервное копирование и восстановление.